Une alliance internationale contre la cybercriminalité

ESET, leader mondial de la cybersécurité, annonce sa participation à une opération de démantèlement sans précédent contre Lumma Stealer, l’un des voleurs d’informations les plus prolifiques de ces dernières années. Cette intervention coordonnée, orchestrée par Microsoft, a mobilisé un consortium international comprenant BitSight, Lumen, Cloudflare, CleanDNS et GMO Registry pour neutraliser définitivement cette menace cybercriminelle majeure.

L’opération s’est soldée par la paralysie complète du botnet Lumma Stealer grâce à la saisie judiciaire de l’ensemble de son infrastructure malveillante. Les autorités américaines, en collaboration avec Europol et le Centre japonais de contrôle de la cybercriminalité, ont simultanément fermé la place de marché clandestine où s’échangeaient les données volées.

Lumma Stealer : une menace planétaire d’envergure industrielle

Depuis deux ans, Lumma Stealer terrorise les utilisateurs du monde entier en opérant selon un modèle économique sophistiqué de « Malware-as-a-Service ». Ce système d’abonnement criminel permettait aux cybercriminels de payer entre 250 et 1000 dollars mensuels pour accéder aux dernières versions du malware et à son infrastructure de commandement.

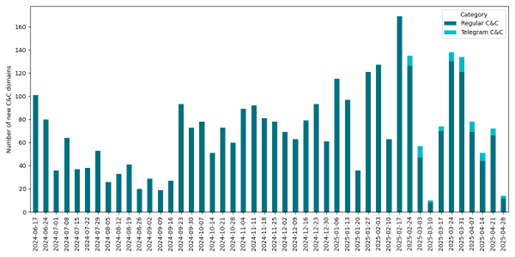

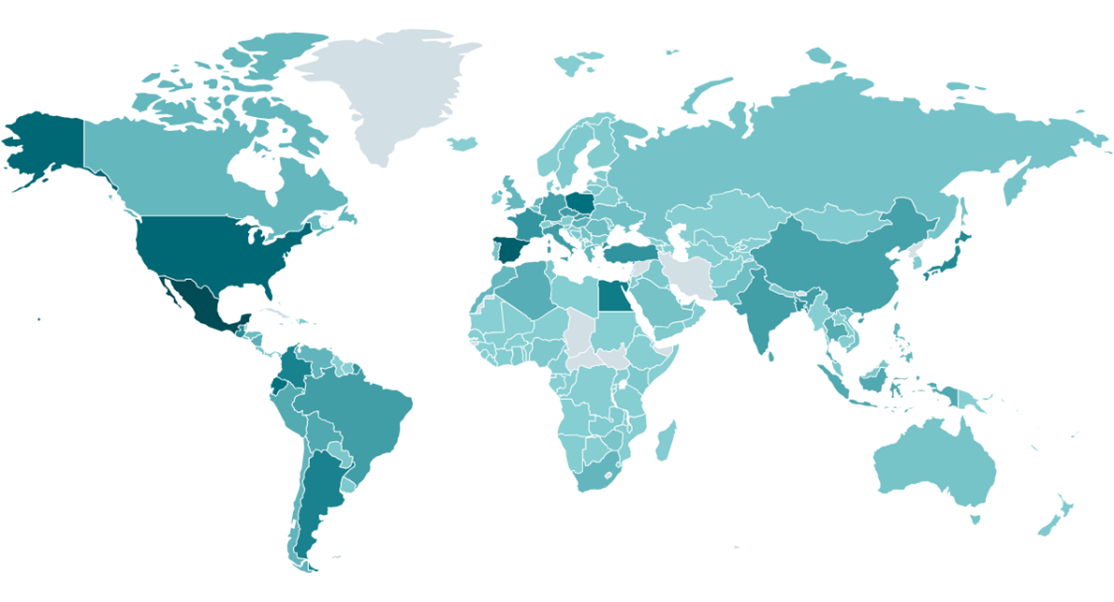

Les chiffres révélés par ESET illustrent l’ampleur phénoménale de cette menace : entre juin 2024 et mai 2025, les chercheurs ont identifié 3 353 domaines de commande et contrôle distincts, soit une moyenne de 74 nouveaux domaines malveillants créés chaque semaine. Cette prolifération témoigne de la sophistication et de la persistance des opérateurs criminels.

L’expertise technique d’ESET au cœur de l’opération

« Les systèmes automatisés d’ESET ont traité des dizaines de milliers d’échantillons de Lumma Stealer, les disséquant pour en extraire des éléments clés, tels que des serveurs C&C et des identifiants d’affiliés », explique Jakub Tomanek, chercheur spécialisé chez ESET. Cette analyse technique approfondie a permis de cartographier l’ensemble de l’écosystème criminel et de suivre ses évolutions constantes.

La contribution d’ESET s’est révélée cruciale grâce à sa surveillance continue du malware et à sa capacité à anticiper les mises à jour développées par les cybercriminels. L’entreprise a documenté des modifications régulières allant de corrections mineures à des transformations majeures des protocoles de chiffrement et de communication réseau.

Un écosystème criminel hautement organisé

Lumma Stealer ne se contentait pas de voler des informations : il alimentait tout un écosystème cybercriminel. Les données dérobées étaient revendues par des courtiers en accès initial à diverses organisations criminelles, notamment des groupes de ransomware, transformant chaque infection en tremplin vers des attaques plus dévastatrices.

Les opérateurs avaient développé une plateforme Telegram dotée d’un système de notation permettant aux affiliés de commercialiser directement les informations volées. Cette professionnalisation du crime numérique illustre l’évolution inquiétante des menaces cybercriminelles vers des modèles économiques structurés.

Une victoire juridique et technique

L’unité de lutte contre les crimes numériques de Microsoft a obtenu une ordonnance judiciaire du tribunal de Géorgie autorisant la saisie et le blocage des domaines malveillants. Parallèlement, le ministère américain de la Justice a neutralisé le panneau de contrôle central et fermé la place de marché clandestine de Lumma Stealer.

Cette approche coordonnée, associant expertise technique privée et action judiciaire publique, démontre l’efficacité des partenariats public-privé dans la lutte contre la cybercriminalité organisée.

Surveillance continue et vigilance renforcée

« Cette opération de perturbation mondiale a été rendue possible grâce à notre suivi à long terme de Lumma Stealer », souligne Jakub Tomanek. Bien que l’infrastructure d’exfiltration soit désormais non fonctionnelle, ESET maintient sa surveillance des autres voleurs d’informations tout en monitant attentivement d’éventuelles tentatives de résurrection de Lumma Stealer.

Cette victoire contre Lumma Stealer marque une étape décisive dans la lutte internationale contre les malwares de nouvelle génération, démontrant qu’une coordination efficace entre acteurs privés et autorités publiques peut neutraliser même les menaces cybercriminelles les plus sophistiquées.