ESET Research a identifié une nouvelle campagne du groupe APT Lazarus, focalisée sur l’infiltration technologique de plusieurs fabricants européens de drones. Cette opération s’inscrit dans la continuité de la série d’attaques DreamJob, bien connue pour ses techniques d’ingénierie sociale ultra-ciblées et son exploitation agressive d’outils open source.

Les cibles sont trois entreprises stratégiques d’Europe centrale et du Sud-Est, spécialisées dans la production d’UAV militaires, de systèmes embarqués et de composants critiques déployés dans le conflit russo-ukrainien. Selon ESET, cette offensive témoigne d’un intérêt croissant de la Corée du Nord pour l’acquisition de technologies occidentales afin d’accélérer son propre programme de drones.

Une infiltration basée sur des offres d’emploi high-tech falsifiées

Le mode opératoire de Lazarus reste fidèle à sa signature :

- diffusion de fausses offres d’emploi attribuées à des entreprises reconnues,

- envoi d’un document leurre,

- installation d’un lecteur PDF modifié et trojanisé,

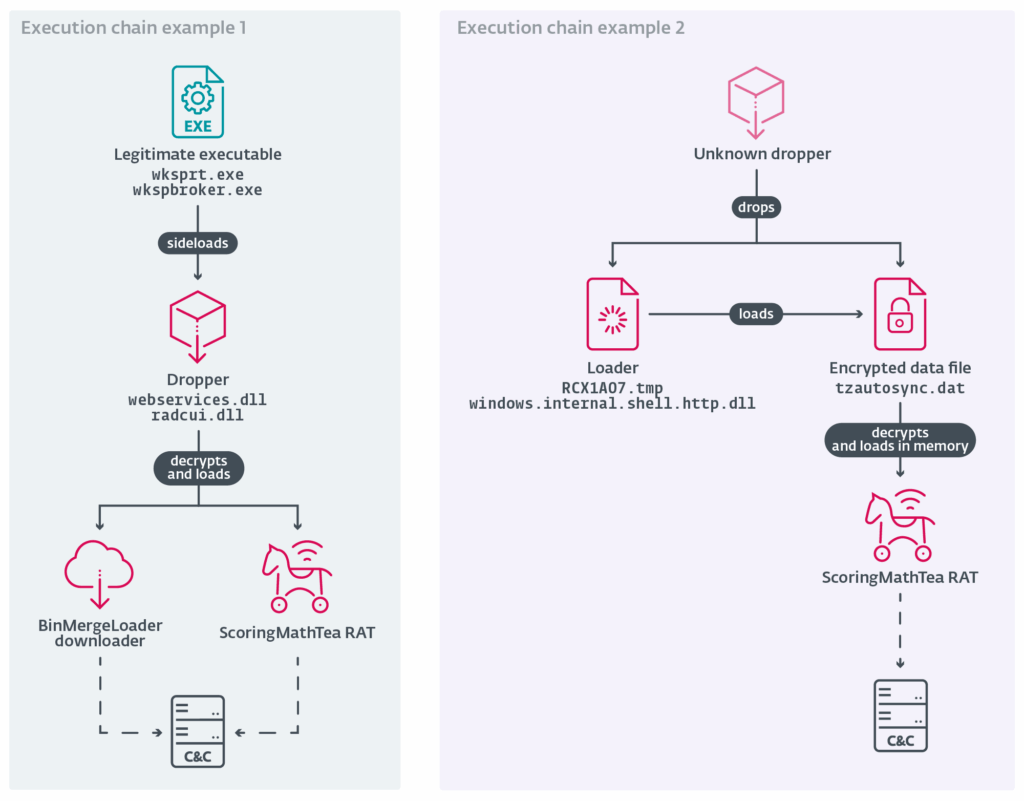

- déploiement du RAT ScoringMathTea via une chaîne d’exécution polymorphe.

Cette technique, redoutable dans le secteur technologique, tire parti du besoin de mobilité professionnelle des profils hautement qualifiés. Le lecteur PDF piégé déclenche l’installation d’une backdoor permettant un accès total et discret aux systèmes internes.

ESET attribue cette campagne à Lazarus avec un niveau de certitude élevé, grâce aux similarités tactiques, aux infrastructures C&C récurrentes et aux types de fichiers trojanisés identifiés.

ScoringMathTea : un RAT polyvalent conçu pour le cyberespionnage avancé

Au cœur de l’attaque se trouve ScoringMathTea, un outil d’accès à distance capable d’exécuter une quarantaine de commandes.

Ses fonctionnalités incluent :

- exécution de processus à distance,

- manipulation avancée de fichiers,

- collecte d’informations système,

- ouverture de connexions TCP,

- récupération de charges supplémentaires depuis un serveur C&C.

Découvert initialement en 2022 dans de faux documents portant la signature Airbus, ScoringMathTea est aujourd’hui l’un des outils les plus utilisés dans les opérations Lazarus.

Ses déploiements récents confirment une stratégie persistante :

- Inde (2023),

- Pologne (2023),

- Royaume-Uni (2023),

- Italie (2025).

Open source trojanisé : l’arme silencieuse de Lazarus

Une des évolutions majeures détectées par ESET est la capacité du groupe à trojaniser des projets open source hébergés sur GitHub.

Cette approche permet :

- une intégration fluide dans les environnements de développement,

- une propagation discrète dans des workflows DevSecOps,

- un contournement naturel de nombreux mécanismes de détection,

- une exploitation directe des outils utilisés par les ingénieurs R&D.

Lazarus combine cette approche avec des bibliothèques de DLL proxying, augmentant la furtivité et la résilience de l’attaque.

Un ciblage aligné sur le contexte géopolitique et technologique

Le fait que les entreprises visées produisent des drones utilisés en Ukraine renforce l’hypothèse d’une opération de collecte de renseignements destinés au programme militaire nord-coréen.

Pyongyang cherche notamment à :

- améliorer ses drones monorotors,

- optimiser ses systèmes de navigation,

- renforcer ses capacités de reconnaissance,

- développer ses propres plateformes UAV basées sur des technologies volées.

« Il est probable que l’opération DreamJob vise à dérober des informations techniques sur les drones. Certains fichiers malveillants mentionnent explicitement ces technologies. » explique Peter Kálnai, chercheur chez ESET.

Lazarus : une menace persistante pour les infrastructures technologiques et industrielles

Actif depuis 2009, Lazarus — ou HIDDEN COBRA — s’est imposé comme l’un des groupes APT les plus dangereux au monde, ciblant les secteurs :

- de la défense,

- de l’aérospatiale,

- de la haute technologie,

- de l’automatisation industrielle,

- de la finance.

Leur capacité à combiner ingénierie sociale, outils R&D contaminés et armes logicielles avancées en fait une menace majeure pour les infrastructures critiques européennes.

Pour aller plus loin

ESET publie une analyse complète sur WeLiveSecurity, intitulée « Gotta fly : Lazarus targets the UAV sector », détaillant les mécanismes techniques et les indicateurs de compromission.