Nouvelle Génération d’Outils pour une Furtivité Maximale

Cette campagne s’illustre par l’introduction d’un arsenal inédit, conçu pour optimiser la furtivité et la persistance des opérations. L’outil principal est MuddyViper, une backdoor aux capacités étendues :

- Elle peut collecter des informations système.

- Elle peut exécuter des commandes.

- Elle peut transférer des fichiers.

- Elle peut exfiltrer des identifiants Windows et des données de navigateur.

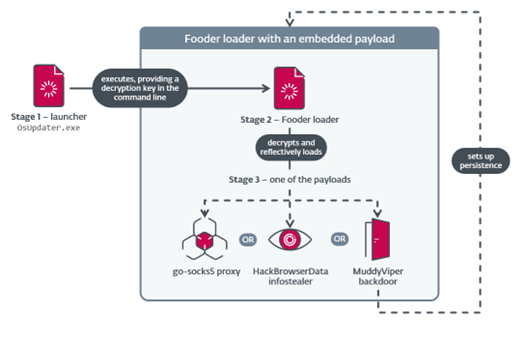

Pour déployer MuddyViper, le groupe utilise le loader Fooder, dont plusieurs variantes se font passer pour le jeu classique Snake. L’innovation majeure de Fooder est sa capacité à injecter MuddyViper directement en mémoire via chargement réfléchissant (reflective loading) avant son exécution. Cette méthode permet d’éviter l’écriture sur le disque, rendant la détection par les systèmes de sécurité traditionnels plus difficile.

De plus, les développeurs ont intégré une fonction de délai inspirée de la logique du jeu Snake , combinée à des appels API espacés dans le temps. Cette technique a pour objectif de ralentir l’exécution et de déjouer les systèmes d’analyse automatisée. L’arsenal utilise également CNG (l’API cryptographique Windows de nouvelle génération) et inclut la backdoor VAX One, qui se fait passer pour des logiciels légitimes tels que Veeam, AnyDesk, Xerox ou le service OneDrive Update.

Chaîne d’Attaque : Du Spearphishing aux InfoStealers

L’accès initial aux systèmes ciblés repose sur des e-mails de spearphishing contenant des fichiers PDF piégés. Ces documents malveillants redirigent les victimes vers des installateurs de solutions de surveillance et de gestion à distance (RMM) légitimes , hébergés sur des plateformes de partage publiques comme OneHub, Egnyte ou Mega.

Après la compromission, l’arsenal se complète de plusieurs infostealers dédiés:

- CE-Notes : Voleur d’identifiants ciblant spécifiquement les navigateurs basés sur Chromium.

- LP-Notes : Utilisé pour la préparation et la validation des identifiants dérobés.

- Blub : Capable d’exfiltrer les données de connexion des navigateurs Chrome, Edge, Firefox et Opera.

Cette approche tactique vise une meilleure efficacité, les opérateurs évitant les sessions interactives manuelles pour réduire les traces visibles.

L’Évolution de MuddyWater : Un Acteur Persistant et Stratégique

MuddyWater (Mango Sandstorm/TA450) , publiquement attribué pour la première fois en 2017 par Unit 42 , entretient des liens avec le ministère iranien du Renseignement et de la Sécurité nationale. Ses opérations récentes confirment son rôle de groupe centré sur le cyberespionnage.

Le groupe a fait preuve d’une évolution constante de ses outils et de sa posture opérationnelle:

- Quicksand (2020) : Cette opération d’espionnage contre des entités gouvernementales israéliennes et des opérateurs télécoms a marqué son passage de tactiques basiques à des campagnes multi-étapes.

- Campagne contre la Turquie : Le groupe a démontré son adaptation aux contextes locaux par l’utilisation de malwares modulaires et d’une infrastructure C&C flexible contre des organisations politiques.

- Chevauchement Opérationnel (Janvier-Février 2025) : Récemment, ESET a révélé un chevauchement opérationnel avec Lyceum, un sous-groupe d’OilRig. Cette coordination suggère que MuddyWater pourrait jouer un rôle de fournisseur d’accès initial pour d’autres groupes alignés sur l’Iran.

Recommandations ESET pour Contrer les Attaques MuddyWater

Pour se prémunir contre les techniques sophistiquées employées par MuddyWater, notamment le spearphishing et l’injection en mémoire, les experts en cybersécurité recommandent une approche de défense multicouche :

- Sensibilisation aux Techniques de Spearphishing : Éduquez les utilisateurs à identifier les e-mails de spearphishing , en particulier ceux contenant des pièces jointes de type PDF ou des liens redirigeant vers des plateformes de partage externes (comme OneHub, Egnyte ou Mega). Insistez sur la vérification des expéditeurs et des URLs avant de télécharger ou d’ouvrir des documents.

- Contrôle Strict des Applications (Whitelisting) : Mettez en œuvre des politiques de whitelisting pour empêcher l’exécution d’applications et de scripts non autorisés. Cela peut aider à bloquer les faux installateurs de RMM légitimes (Atera, Level, PDQ, SimpleHelp) que les attaquants exploitent pour l’accès initial.

- Protection Avancée des Terminaux (EDR) : Déployez des solutions de détection et de réponse des terminaux (EDR) performantes. Celles-ci sont essentielles pour identifier des comportements malveillants discrets, comme l’exécution d’un chargement réfléchi (reflective loading) en mémoire, qui contourne les systèmes de détection traditionnels basés sur la signature de fichiers.

- Surveillance des Appels API et de l’Exécution Différée : Les systèmes de sécurité doivent être capables de surveiller les appels API espacés dans le temps et les fonctions de délai utilisées pour contourner l’analyse.

- Gestion des Identifiants : Utilisez l’authentification multifacteur (MFA) pour tous les services critiques et renforcez les politiques de mots de passe. Cela minimise l’impact des infostealers comme MuddyViper, CE-Notes, LP-Notes et Blub.

- Mises à Jour Systématiques : Assurez-vous que tous les systèmes d’exploitation, les applications et les solutions de sécurité sont constamment mis à jour pour corriger les vulnérabilités exploitées par le groupe MuddyWater.