Une campagne d’envergure internationale ciblant l’Europe de l’Est

Les experts en cybersécurité d’ESET ont identifié une nouvelle campagne d’espionnage majeure baptisée « RoundPress », attribuée au redoutable groupe Sednit, également connu sous les appellations APT28, Fancy Bear ou Forest Blizzard. Cette opération d’espionnage, alignée sur les intérêts géopolitiques russes, représente une escalade significative dans les cyberattaques visant les infrastructures critiques européennes.

L’opération RoundPress se distingue par sa sophistication technique et l’ampleur de ses cibles. Les cybercriminels exploitent stratégiquement des vulnérabilités de type Cross-Site Scripting (XSS) dans quatre logiciels de messagerie web largement utilisés : Roundcube, Horde, MDaemon et Zimbra. Cette approche multi-plateforme démontre la capacité d’adaptation et l’expertise technique du groupe Sednit.

Des cibles stratégiques liées au conflit ukrainien

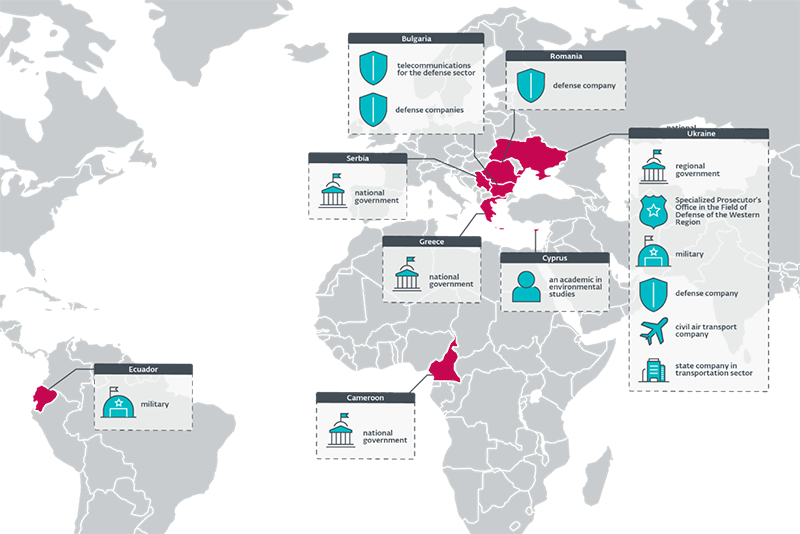

L’analyse approfondie menée par ESET révèle que les cibles principales de cette campagne sont directement liées aux enjeux géopolitiques actuels. Les institutions gouvernementales ukrainiennes constituent la priorité absolue des attaquants, reflétant les tensions géopolitiques persistantes dans la région.

Parallèlement, les entreprises d’armement bulgares et roumaines, particulièrement celles spécialisées dans la fourniture d’équipements militaires soviétiques à l’Ukraine, font l’objet d’une surveillance intensive. Cette stratégie de ciblage révèle une volonté manifeste de surveiller et potentiellement perturber les chaînes d’approvisionnement militaire occidentales vers l’Ukraine.

L’expansion géographique de cette campagne s’étend également aux entités gouvernementales d’Afrique, d’Europe occidentale et d’Amérique du Sud, suggérant une opération d’envergure mondiale orchestrée par les services de renseignement russes.

Une exploitation technique sophistiquée des vulnérabilités XSS

Matthieu Faou, chercheur principal chez ESET et découvreur de l’opération RoundPress, explique la méthodologie technique employée : « Durant l’année écoulée, nous avons repéré plusieurs vulnérabilités XSS exploitées contre divers logiciels de messagerie web : Horde, MDaemon et Zimbra. Sednit a aussi exploité une faille plus récente dans Roundcube, la CVE-2023-43770. »

La découverte la plus préoccupante concerne l’exploitation de la vulnérabilité CVE-2024-11182 affectant MDaemon. Cette faille, désormais corrigée, constituait un zero-day probablement identifié en exclusivité par le groupe Sednit, démontrant leurs capacités avancées de recherche de vulnérabilités. Contrairement aux autres failles exploitées qui étaient déjà documentées et corrigées, cette découverte souligne l’investissement considérable du groupe dans la recherche de nouvelles voies d’intrusion.

Méthodes d’attaque par spearphishing et ingénierie sociale

Le vecteur d’attaque privilégié par Sednit repose sur des campagnes de spearphishing hautement ciblées. Les cybercriminels diffusent leurs exploits par courrier électronique, permettant l’exécution de code JavaScript malveillant dans le navigateur de la victime lorsqu’elle consulte sa messagerie web via l’interface vulnérable.

Cette technique d’attaque présente l’avantage tactique de limiter l’accès des pirates aux seules données disponibles dans le compte de messagerie ciblé, réduisant ainsi les risques de détection tout en maintenant un accès privilégié aux communications sensibles.

Pour maximiser l’efficacité de leurs attaques, les hackers déploient des stratégies d’ingénierie sociale élaborées. Ils usurpent l’identité de médias réputés et crédibles, notamment le Kyiv Post ukrainien et le portail d’information bulgare News.bg. Les objets d’emails utilisés exploitent l’actualité géopolitique brûlante avec des titres accrocheurs tels que « Le SBU a arrêté un banquier travaillant pour le renseignement militaire ennemi à Kharkiv » ou « Poutine cherche à faire accepter par Trump les conditions russes dans les relations bilatérales ».

Arsenal technique avancé : les charges utiles SpyPress

L’analyse technique approfondie révèle que les attaquants déploient un arsenal de charges utiles JavaScript spécialisées, chacune adaptée à un logiciel de messagerie spécifique : SpyPress.HORDE, SpyPress.MDAEMON, SpyPress.ROUNDCUBE et SpyPress.ZIMBRA.

Ces outils malveillants possèdent des capacités d’exfiltration étendues, permettant le vol d’identifiants de connexion, l’extraction complète des carnets d’adresses, la récupération des listes de contacts, l’historique des connexions et l’intégralité des messages électroniques stockés.

La variante SpyPress.MDAEMON présente des fonctionnalités particulièrement avancées, capable de contourner l’authentification à deux facteurs (2FA). Cette prouesse technique s’effectue par le dérobement du secret d’authentification et la création automatique d’un mot de passe d’application, permettant ainsi un accès distant persistant à la boîte mail compromise, même lorsque les mesures de sécurité renforcées sont activées.

Une tendance préoccupante dans le paysage des cybermenaces

Matthieu Faou souligne une tendance inquiétante dans l’évolution des cyberattaques : « Ces deux dernières années, les serveurs de messagerie web comme Roundcube et Zimbra sont devenus des cibles privilégiées pour plusieurs groupes d’espionnage, notamment Sednit, GreenCube et Winter Vivern. »

Cette concentration sur les infrastructures de messagerie web s’explique par plusieurs facteurs critiques. De nombreuses organisations négligent systématiquement la mise à jour de leurs serveurs de messagerie web, créant des fenêtres d’opportunité durables pour les attaquants. De plus, les vulnérabilités peuvent être exploitées à distance par simple envoi d’email, éliminant le besoin d’accès physique ou de techniques d’intrusion complexes.

Profil du groupe Sednit : un acteur persistant depuis 2004

Le groupe Sednit, opérationnel depuis au moins 2004, représente l’une des menaces persistantes avancées (APT) les plus redoutables du paysage cybercriminel international. Connu sous multiples appellations – APT28, Fancy Bear, Forest Blizzard ou Sofacy – ce groupe bénéficie d’un soutien étatique russe et opère avec des ressources considérables.

Le ministère américain de la Justice a formellement identifié Sednit comme responsable du piratage du Comité national démocrate avant les élections présidentielles américaines de 2016, établissant des liens directs avec le GRU (service de renseignement militaire russe). Cette attribution officielle a confirmé le caractère étatique des opérations menées par ce groupe.

L’historique d’attaques du groupe Sednit inclut des opérations médiatisées de grande envergure : le piratage spectaculaire de la chaîne de télévision française TV5Monde, la fuite massive des emails de l’Agence mondiale antidopage (AMA), et de nombreux autres incidents impliquant des cibles stratégiques occidentales.

Recommandations de sécurité et mesures préventives

Face à cette menace persistante, les organisations doivent impérativement renforcer leurs mesures de cybersécurité. La mise à jour régulière des serveurs de messagerie web constitue la première ligne de défense contre ces attaques sophistiquées.

L’implémentation de solutions de filtrage anti-spam avancées et la sensibilisation des utilisateurs aux techniques de spearphishing demeurent essentielles pour réduire l’exposition aux risques. Les administrateurs système doivent également surveiller activement les communications suspectes et maintenir une veille sécuritaire constante sur les vulnérabilités affectant leurs infrastructures de messagerie.