Les chercheurs d’ESET ont découvert NSPX30, un implant sophistiqué utilisé par un nouveau groupe APT, nommé Blackwood par ESET. L’implant malveillant est délivré grâce au détournement de mise à jour de logiciels légitimes, la technique est dite de l’homme du milieu.

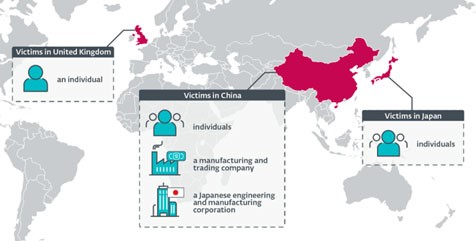

Ce groupe malveillant a mené des opérations de cyber espionnage contre des individus et des entreprises de Chine, du Japon et au Royaume-Uni.

ESET a cartographié l’évolution de NSPX30 à partir d’une version antérieure, une simple porte dérobée que nous avions nommée Project Wood. L’échantillon le plus ancien trouvé a été compilé en 2005. Celui-ci semble être l’œuvre de développeurs de logiciels malveillants expérimentés, compte tenu des techniques utilisées.

ESET estime que l’acteur malveillant aligné sur la Chine que nous avons nommé Blackwood opère depuis au moins 2018. En 2020, ESET a détecté une recrudescence d’activités malveillantes sur un système ciblé en Chine. La machine était devenue ce que l’on appelle communément un « aimant à menaces », car ESET Research a détecté des tentatives d’usage des boîtes à outils de logiciels malveillants associées à plusieurs groupes APT.

Selon la télémétrie d’ESET, l’implant NSPX30 a récemment été détecté sur un petit nombre de systèmes. Parmi les victimes figurent des individus non identifiés situés en Chine et au Japon, un sinophone non identifié et connecté au réseau d’une université de recherche publique de premier plan au Royaume-Uni, une grande entreprise de fabrication et de négoce en Chine et des bureaux basés en Chine d’une société japonaise dans le secteur de l’ingénierie et de la fabrication.

ESET a également observé que les attaquants tentent de compromettre à nouveau les systèmes en cas de perte de leur accès.

NSPX30 est un implant qui comprend plusieurs composants, tels qu’un dropper, un installateur, des chargeurs, un orchestrateur et une porte dérobée. Ces deux derniers composants ont leurs propres ensembles de plugins qui implémentent des capacités d’espionnage pour plusieurs applications, telles que Skype, Telegram, Tencent QQ et WeChat. L’implant est également capable de pénétrer lui-même dans plusieurs solutions antimalware chinoises.

À l’aide de la télémétrie d’ESET, ESET Research a déterminé que les machines sont compromises lorsqu’un logiciel légitime tente de télécharger des mises à jour à partir de serveurs légitimes à l’aide du protocole HTTP (non chiffré).

Les mises à jour logicielles détournées incluent celles de logiciels chinois populaires, tels que Tencent QQ, Sogou Pinyin et WPS Office. L’objectif de la porte dérobée est de communiquer avec son contrôleur et d’exfiltrer les données collectées ; elle est capable de prendre des captures d’écran, d’enregistrer des frappes et de collecter diverses informations.

La capacité d’interception des attaquants leur permet également d’anonymiser leur infrastructure réelle, car l’orchestrateur et la porte dérobée contactent les réseaux légitimes appartenant à Baidu pour télécharger de nouveaux composants ou exfiltrer les informations collectées. ESET estime que le trafic malveillant mais d’apparence légitime généré par NSPX30 est transféré à l’infrastructure réelle des attaquants par une mécanisme d’interception inconnu qui effectue également des attaques de type homme du milieu (AitM).

« Nous ne savons pas exactement comment les attaquants sont capables de fournir NSPX30 sous forme de mises à jour malveillantes, car nous n’avons pas encore découvert l’outil qui permet aux attaquants de compromettre leurs cibles dans un premier temps », explique Facundo Muñoz, chercheur chez ESET, qui a découvert NSPX30 et Blackwood. « Cependant, sur la base de notre propre expérience avec des acteurs malveillants alignés sur la Chine, ainsi que sur des recherches récentes sur les implants de routeurs attribués à un autre groupe aligné sur la Chine, MustangPanda, nous supposons que les attaquants déploient un implant dans les réseaux des victimes, peut-être sur des appareils réseau vulnérables, tels que des routeurs ou des passerelles », explique Muñoz.