GhostRedirector : un APT inédit mêlant backdoor et fraude SEO

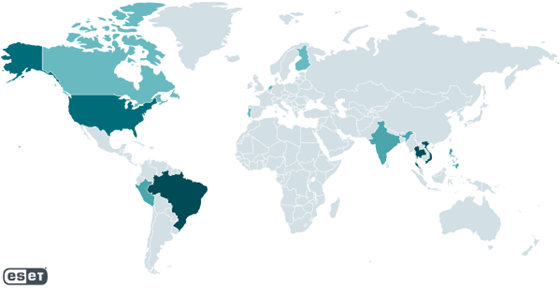

ESET Research a détecté un acteur APT sophistiqué baptisé GhostRedirector, actif entre décembre 2024 et avril 2025. Ce groupe, probablement lié à la Chine, a compromis au moins 65 serveurs Windows, principalement au Brésil, en Thaïlande, au Vietnam et aux États-Unis. Des victimes secondaires ont également été signalées en Europe et en Asie.

Rungan : une backdoor C++ furtive

Au cœur de l’arsenal de GhostRedirector se trouve Rungan, une backdoor C++ passive capable d’exécuter des commandes à distance, de manipuler le registre Windows et de maintenir une persistance discrète. Sa modularité lui permet de fonctionner en tandem avec d’autres implants, offrant une plateforme complète de post-exploitation.

Gamshen : un module IIS orienté SEO frauduleux

GhostRedirector innove également avec Gamshen, un module IIS malveillant visant le SEO poisoning. Contrairement aux malwares classiques orientés vol de données, Gamshen manipule uniquement les réponses destinées au Googlebot. Cette approche lui permet d’augmenter artificiellement le référencement de sites de gambling tout en évitant de déclencher d’alertes visibles côté utilisateur.

« Gamshen n’impacte pas directement les visiteurs légitimes, mais il place le serveur compromis dans une chaîne de fraude SEO, entraînant des risques réputationnels importants », précise Fernando Tavella, chercheur chez ESET.

Exploits et escalade de privilèges

Le groupe exploite des failles connues comme EfsPotato et BadPotato pour obtenir un accès administrateur. Ces exploits permettent l’installation de charges malveillantes supplémentaires, le déploiement de webshells et la création de comptes persistants. Cette stratégie multi-couches renforce la résilience de l’opération, même après détection partielle par les défenses locales.

Chaîne d’attaque probable

Les analyses suggèrent un scénario en plusieurs étapes :

- Exploitation d’une injection SQL comme vecteur initial.

- Déploiement de payloads permettant une élévation de privilèges.

- Installation de webshells pour un contrôle interactif.

- Mise en place de la backdoor Rungan.

- Activation du module IIS Gamshen pour l’exploitation SEO frauduleuse.

Cette chaîne démontre un haut niveau d’intégration entre outils offensifs et objectifs financiers, une caractéristique typique des APT hybrides.

Ciblage géographique et multisectoriel

L’infrastructure compromise montre un focus sur l’Amérique latine et l’Asie du Sud-Est. Aux États-Unis, la majorité des serveurs compromis appartenaient à des entreprises étrangères, renforçant l’hypothèse d’un ciblage régional indirect. Les secteurs touchés — santé, transport, retail, technologie, éducation et assurance — révèlent une attaque opportuniste sans spécialisation verticale.

Un modèle « SEO fraud as-a-service »

L’aspect le plus marquant est la logique « as-a-service » adoptée par GhostRedirector. En proposant un service de manipulation du référencement, ce groupe illustre une évolution des cyberattaques vers la monétisation indirecte via le SEO. Les sites compromis deviennent malgré eux des maillons d’une fraude visant à propulser des plateformes de jeu en ligne dans les résultats Google.

Menace durable et remédiations

L’analyse d’ESET montre que GhostRedirector déploie plusieurs mécanismes de persistance avancée : comptes utilisateurs frauduleux, multiples backdoors et redondances dans les accès. La campagne démontre une résilience opérationnelle qui la distingue des simples campagnes de malware.

Les victimes identifiées en juin 2025 ont été alertées. ESET a publié un livre blanc technique décrivant les IoC (Indicators of Compromise) et les bonnes pratiques de mitigation.