Une coalition internationale contre la cybercriminalité

ESET a apporté sa contribution décisive à une opération d’envergure mondiale visant à neutraliser l’infrastructure du tristement célèbre logiciel malveillant Danabot. Cette intervention coordonnée a été menée par le ministère américain de la Justice, le FBI et le service d’enquête criminelle de la défense du ministère américain de la Défense, en étroite collaboration avec des partenaires européens et internationaux.

Les forces de l’ordre allemandes (Bundeskriminalamt), néerlandaises (police nationale) et australiennes (police fédérale) ont uni leurs efforts dans cette lutte contre la cybercriminalité organisée. L’opération a également bénéficié du soutien technique de grandes entreprises technologiques : Amazon, CrowdStrike, Flashpoint, Google, Intel471, PayPal, Proofpoint, Team Cymru et Zscaler ont collaboré aux côtés d’ESET.

Six années de surveillance et d’analyse technique

Depuis 2018, les équipes d’ESET Research suivent méticuleusement les activités du réseau Danabot, accumulant une expertise technique approfondie sur ce logiciel malveillant complexe. Cette surveillance de longue durée a permis à ESET de fournir des analyses techniques précises du malware et de son infrastructure backend, tout en identifiant les serveurs de commande et contrôle (C&C) critiques pour son fonctionnement.

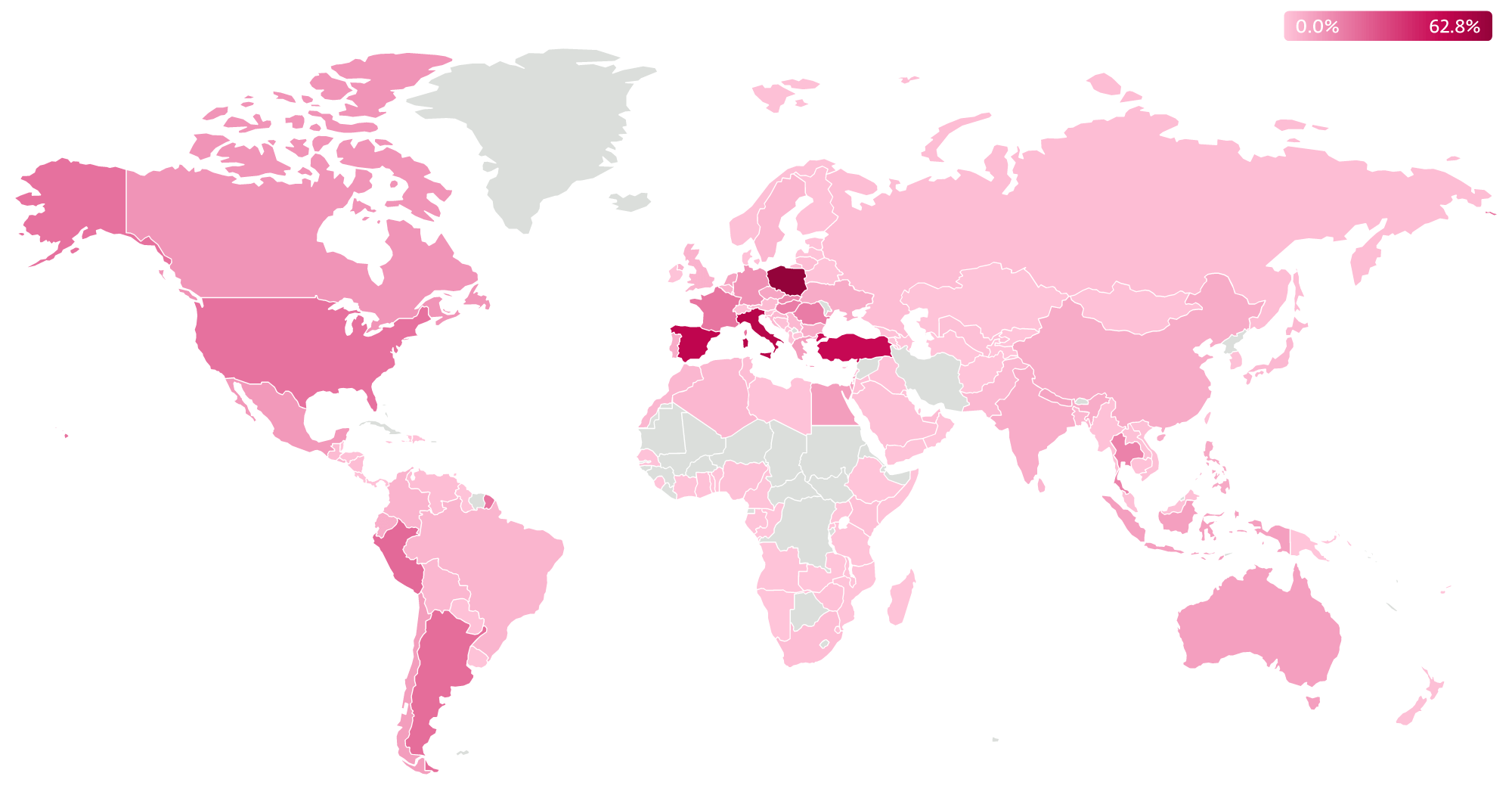

L’analyse des campagnes Danabot révèle une répartition géographique spécifique des attaques : la Pologne, l’Italie, l’Espagne et la Turquie figurent historiquement parmi les pays les plus ciblés par ce réseau criminel. Cette cartographie des menaces a été essentielle pour comprendre les stratégies d’attaque et les motivations des cybercriminels.

L’opération Endgame : une initiative européenne d’envergure

Cette neutralisation s’inscrit dans le cadre de l’opération Endgame, une initiative mondiale ambitieuse coordonnée par Europol et Eurojust. L’objectif de cette opération consiste à identifier, démanteler et poursuivre systématiquement les réseaux cybercriminels opérant à l’échelle internationale. L’effort commun des forces de l’ordre a notamment permis d’identifier les responsables du développement, des ventes et de l’administration de Danabot.

Un modèle criminel sophistiqué : le malware-as-a-service

Tomáš Procházka, chercheur spécialisé chez ESET qui a mené l’enquête sur Danabot, explique : « Profitant de la perturbation majeure de Danabot, nous partageons nos analyses sur le fonctionnement de ce logiciel malveillant à la location, couvrant les fonctionnalités de ses dernières versions, le modèle économique des auteurs et un aperçu des outils proposés aux affiliés. »

Les créateurs de Danabot ont développé un modèle économique criminel particulièrement pernicieux : le malware-as-a-service. Cette approche consiste à louer leur outil sophistiqué à des affiliés criminels qui créent et gèrent ensuite leurs propres réseaux de machines infectées (botnets). Ce modèle décentralisé complique considérablement les efforts de neutralisation par les forces de l’ordre.

Capacités techniques étendues et évolution constante

Les fonctionnalités de Danabot révèlent un niveau de sophistication technique inquiétant. Le logiciel malveillant peut extraire des données sensibles depuis les navigateurs web, les clients de messagerie et les logiciels FTP. Il enregistre les frappes clavier et effectue des captures d’écran, permettant aux cybercriminels de surveiller discrètement les activités des victimes.

Au-delà de ces capacités d’espionnage, Danabot peut prendre le contrôle à distance des systèmes infectés, extraire des fichiers spécifiques comme les portefeuilles de cryptomonnaies, et injecter du code malveillant directement dans les pages web consultées par les victimes. Cette polyvalence technique en fait un outil particulièrement redoutable entre les mains des cybercriminels.

Distribution d’autres malwares et activités géopolitiques

L’analyse d’ESET révèle que Danabot ne se limite pas au vol de données personnelles et financières. Le logiciel sert également de vecteur de distribution pour d’autres types de malwares, notamment des ransomwares qui chiffrent les données des victimes contre rançon. Cette capacité de distribution transforme chaque infection en une porte d’entrée potentielle pour de multiples menaces.

Les activités de Danabot ont même débordé du cadre de la cybercriminalité traditionnelle. ESET a documenté l’utilisation de machines compromises pour lancer des attaques de déni de service distribué (DDoS), notamment une attaque dirigée contre le ministère ukrainien de la Défense peu après l’invasion russe de l’Ukraine, révélant une dimension géopolitique préoccupante.

Évolution des techniques de propagation

Les méthodes de distribution de Danabot ont considérablement évolué ces dernières années. L’utilisation abusive de Google Ads est devenue le principal vecteur de diffusion, exploitant de faux sites logiciels ou des plateformes frauduleuses promettant d’aider les utilisateurs à récupérer des fonds non réclamés.

Les techniques les plus récentes incluent des sites web trompeurs proposant des solutions à de prétendus problèmes informatiques. Ces sites incitent les victimes à exécuter des commandes malveillantes automatiquement insérées dans leur presse-papiers, démontrant l’ingéniosité constante des cybercriminels pour contourner les défenses traditionnelles.

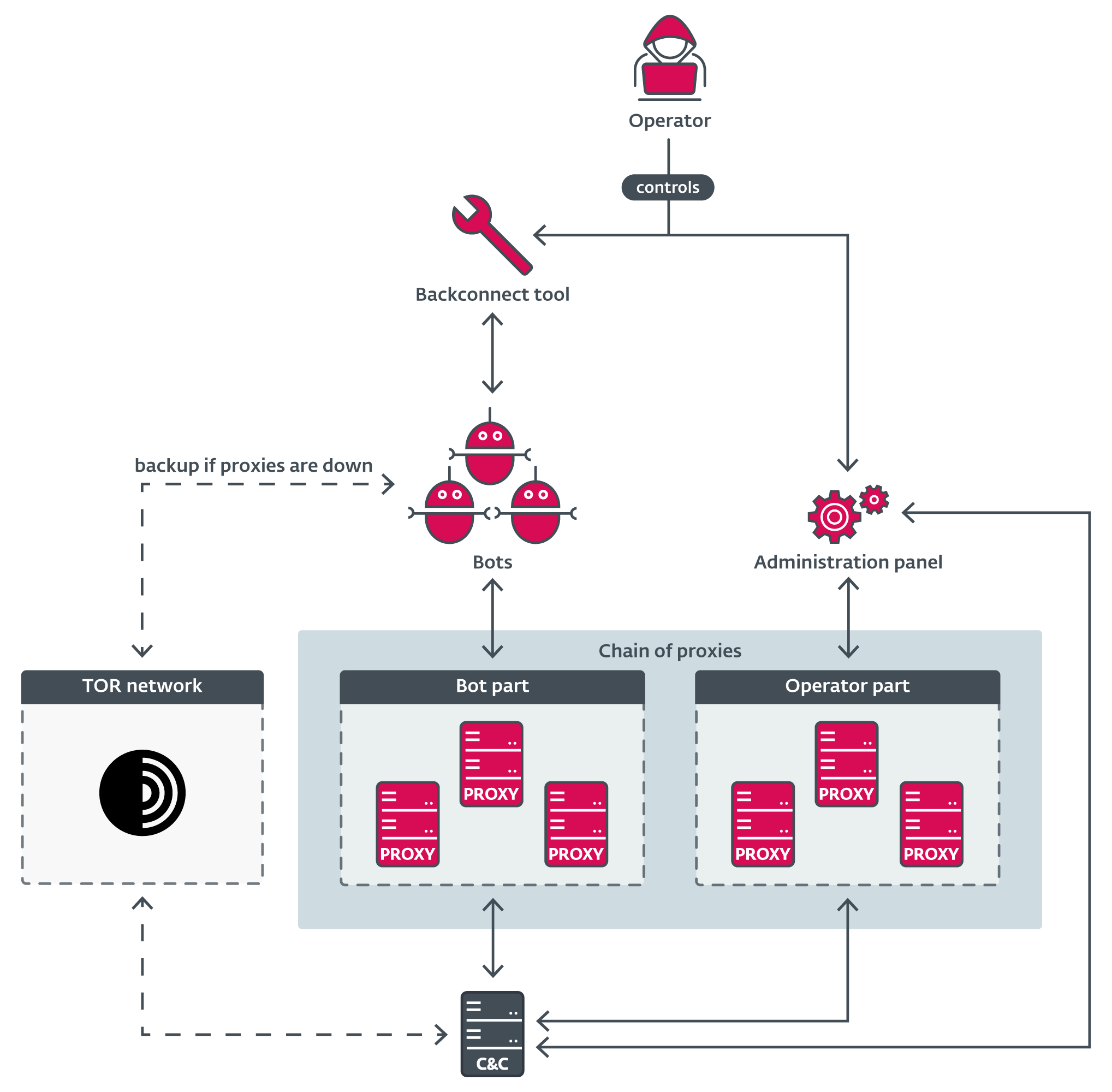

Infrastructure technique complète pour les affiliés

L’arsenal d’outils que les créateurs de Danabot mettent à disposition de leurs affiliés révèle un niveau d’organisation comparable à celui d’une entreprise technologique légitime. Les criminels bénéficient d’une interface d’administration complète, d’un système proxy permettant le contrôle des machines infectées en temps réel, ainsi que d’une application serveur proxy sophistiquée.

Cette infrastructure fait transiter les communications entre les machines infectées (bots) et le véritable serveur de commande et contrôle, compliquant la détection et la neutralisation. Les affiliés peuvent choisir parmi différentes options pour créer de nouvelles variantes de Danabot, qu’ils diffusent ensuite via leurs propres campagnes malveillantes personnalisées.

Perspectives d’avenir après la neutralisation

L’expert Procházka conclut son analyse : « L’avenir de Danabot après cette neutralisation reste incertain. Cette opération aura assurément des conséquences durables, les forces de l’ordre ayant réussi à démasquer plusieurs responsables des activités liées à ce malware. »

Cette opération internationale marque un tournant significatif dans la lutte contre les réseaux cybercriminels organisés. La collaboration étroite entre entreprises privées de cybersécurité et forces de l’ordre internationales démontre l’efficacité d’une approche coordonnée face aux menaces cyber globales.