Les experts en cybersécurité d’ESET Research ont mis en lumière une opération de cyberespionnage d’envergure, menée par le groupe APT MirrorFace contre un institut diplomatique situé au cœur de l’Europe centrale. Cette attaque, baptisée « Operation AkaiRyū » (Dragon Rouge en japonais), marque une escalade significative dans les activités de MirrorFace, un groupe notoirement connu pour ses assauts contre des organisations japonaises. La campagne, qui s’inscrit dans le contexte de l’Expo 2025 à Osaka, représente la première incursion connue de ce groupe de cyberespionnage, soupçonné d’être aligné sur la Chine, sur le sol européen.

L’Europe, nouvelle frontière pour MirrorFace

La découverte de cette attaque, qui s’est déroulée entre le deuxième et le troisième trimestre de 2024, a suscité une vive inquiétude au sein de la communauté de la cybersécurité. Dominik Breitenbacher, chercheur chez ESET et acteur clé de l’enquête, souligne l’importance de cette percée : « MirrorFace a ciblé un institut diplomatique d’Europe centrale. À notre connaissance, c’est la première et unique fois que ce groupe s’attaque à une entité européenne ». Les cybercriminels ont employé une technique de spearphishing sophistiquée, en exploitant un message frauduleux qui imitait une communication légitime entre l’institut et une ONG japonaise. L’Expo mondiale 2025 à Osaka a servi d’appât, confirmant l’intérêt persistant de MirrorFace pour le Japon et les événements qui s’y déroulent, malgré l’élargissement de son champ d’action. Avant cette attaque, le groupe avait déjà ciblé deux employés d’un institut de recherche japonais via un document Word malveillant protégé par mot de passe.

Un arsenal cybernétique en constante évolution

L’analyse approfondie de l’Operation AkaiRyū a révélé que MirrorFace a considérablement modernisé ses outils et tactiques d’attaque. Le groupe a notamment réactivé ANEL, une porte dérobée (backdoor) également connue sous le nom d’UPPERCUT, initialement attribuée à APT10 et supposée obsolète depuis plusieurs années. Cet outil, désormais remis au goût du jour, permet l’exécution de commandes de manipulation de fichiers, le déploiement de charges utiles et la capture d’écrans. Cette découverte renforce les soupçons d’un lien étroit entre MirrorFace et APT10. « L’utilisation d’ANEL apporte des preuves supplémentaires au débat sur la connexion potentielle entre MirrorFace et APT10. Ce fait, combiné aux similitudes de code et de cibles observées précédemment, nous amène à reconsidérer notre attribution : nous pensons désormais que MirrorFace est un sous-groupe de l’organisation APT10 », explique Breitenbacher.

Des techniques d’évasion sophistiquées

Pour renforcer son furtivité, MirrorFace a déployé une version modifiée d’AsyncRAT, intégrée dans une chaîne d’exécution complexe qui exploite Windows Sandbox. Cette approche sophistiquée permet au malware de contourner les contrôles de sécurité traditionnels. De plus, le groupe a commencé à utiliser Visual Studio Code et sa fonctionnalité de tunnels distants pour maintenir un accès discret aux machines compromises. Cette méthode leur permet d’exécuter du code arbitraire, de déployer d’autres outils malveillants et de persister durablement sur les systèmes ciblés. MirrorFace continue également d’utiliser sa porte dérobée principale, HiddenFace, consolidant ainsi sa présence sur les appareils infectés.

Des attaques répétées et ciblées

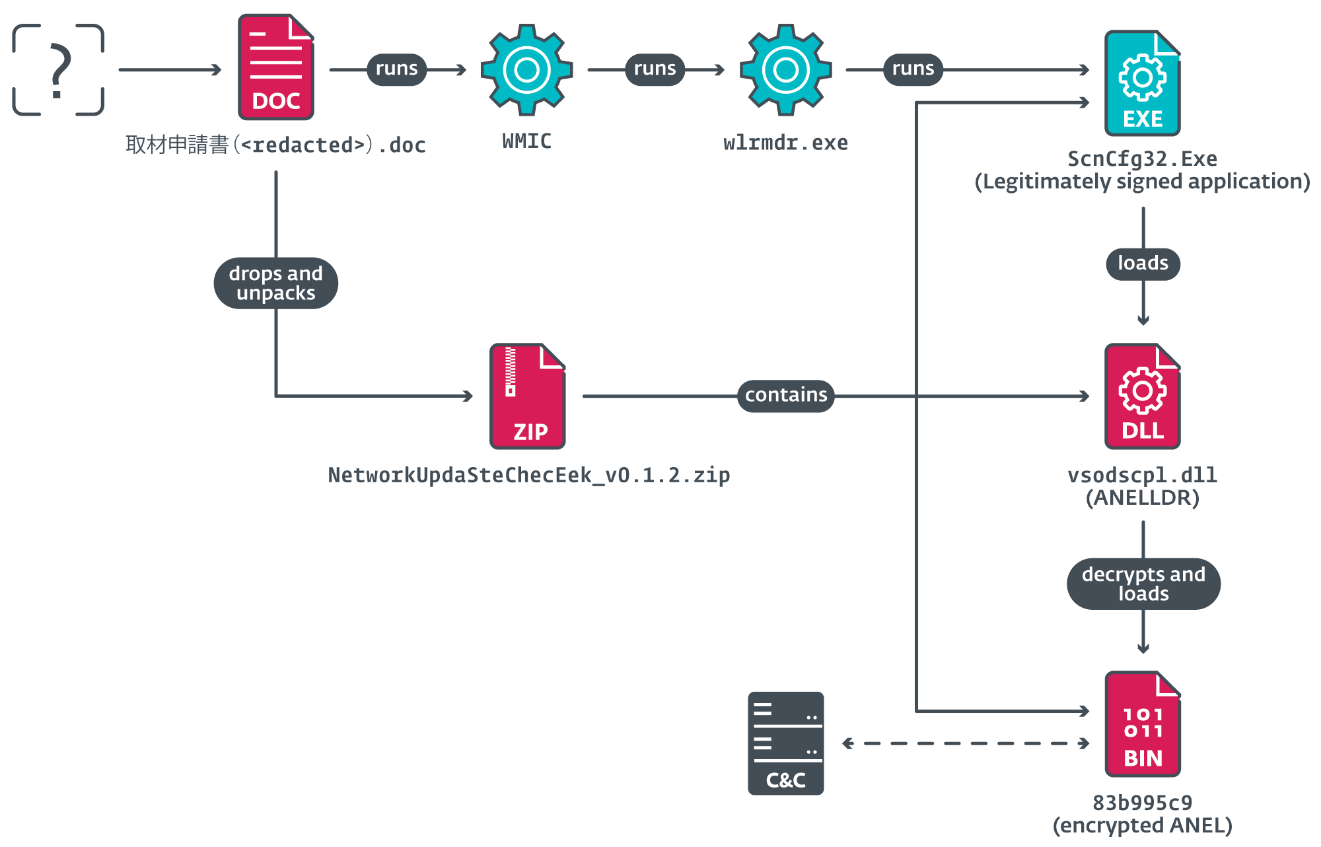

Entre juin et septembre 2024, les chercheurs d’ESET ont recensé plusieurs campagnes de spearphishing orchestrées par MirrorFace. Les attaquants ont principalement obtenu un accès initial en incitant leurs cibles à ouvrir des pièces jointes ou des liens malveillants. Une fois infiltrés, ils ont utilisé des applications légitimes pour installer discrètement leurs logiciels malveillants. Dans le cadre de l’Operation AkaiRyū, MirrorFace a notamment détourné des applications développées par McAfee et JustSystems pour exécuter ANEL. Cependant, ESET n’a pas encore pu déterminer comment le groupe a procédé pour exporter les données collectées, ni si celles-ci ont effectivement été exfiltrées.

Une collaboration internationale pour contrer la menace

Les chercheurs d’ESET ont travaillé en étroite collaboration avec l’institut diplomatique touché afin d’analyser en profondeur les activités post-compromission. Cette coopération a permis de recueillir des informations précieuses qui, autrement, seraient restées indétectables. ESET a dévoilé les résultats de cette enquête lors de la Joint Security Analyst Conference (JSAC) en janvier 2025. Pour une analyse technique détaillée de l’Operation AkaiRyū et des nouvelles tactiques de MirrorFace, consultez l’article de blog intitulé « Operation AkaiRyū : MirrorFace invite l’Europe à l’Expo 2025 et relance la porte dérobée ANEL ».